官方公众号

官方公众号

商务合作

商务合作

下午好,同学们! 今天我们来聊聊——ACL(访问控制列表),以及如何在华为设备上配置它。ACL控制着哪些数据包可以通行,哪些必须被拦截。搞懂ACL,你的网络就多了一道坚固的防线!

今日文章阅读福利 《华为网络实战手册》

在线联系客服发送 “实战”

即可领取这份超实用的配置指南!

一、什么是ACL?

ACL(Access Control List,访问控制列表)是网络设备(如路由器、交换机)上用于过滤流量的规则集合。它通过匹配数据包的源/目的IP、端口、协议等字段,决定是允许(permit)还是拒绝(deny)流量通过。

举个栗子:禁止财务部访问外网? - 只允许运维团队登录设备? - 拦截来自某个恶意IP的流量?

二、ACL的两种核心类型

1️ 基本ACL(2000-2999)

只管源IP,适合简单过滤场景。

acl 2000

rule 5 deny source 192.168.1.100 0 # 封禁192.168.1.100

rule 10 permit source any # 放通其他IP

2️ 高级ACL(3000-3999)

五元组全管控(源/目的IP、端口、协议),精准控制流量!

acl 3000

rule 5 deny tcp source 10.1.1.0 0.0.0.255 destination 172.16.1.1 0 destination-port eq 3389 # 禁止10. 1.1.0/24访问172.16.1.1的RDP服务

rule 10 permit ip source any destination any # 允许其他所有IP流量

小贴士: 规则编号(如rule 5)越小优先级越高! 默认隐藏rule deny any,记得手动放行必要流量!

三、华为设备ACL配置实战

场景1:禁止特定IP访问外网

#创建ACL

acl 2000

rule deny source 192.168.1.50

rule permit source any

#应用在接口出方向

interface GigabitEthernet0/0/1

traffic-filter outbound acl 2000

场景2:只允许运维VLAN访问设备管理口 acl 3000

rule permit tcp source 192.168.10.0 0.0.0.255 destination 192.168.1.1 0 destination-port eq 22 # 放通SSH

rule deny ip destination 192.168.1.1 0 # 拒绝其他IP访问

#应用在设备虚拟接口

interface Vlanif1

traffic-filter inbound acl 3000

场景3:防护DDoS攻击(过滤UDP 53端口)

acl 4000 # 特殊ACL用于攻击防护

rule deny udp destination-port eq 53

#应用在流量入口

interface GigabitEthernet0/0/0

traffic-filter inbound acl 4000

四、ACL配置必坑指南

顺序敏感:华为ACL按规则编号从小到大匹配,一旦命中立即生效!

隐式拒绝:默认丢弃所有未匹配流量,务必添加permit any规则避免断网!

方向关键:inbound(进入设备)和outbound(离开设备)效果完全不同!

性能影响:ACL条目过多会消耗设备资源,建议合并同类规则。

五、验证与排错命令

#查看ACL规则

display acl 2000

#检查接口应用状态

display traffic-filter applied-record

#测试流量是否被拦截

ping -a 192.168.1.100 172.16.1.1 # 指定源IP测试

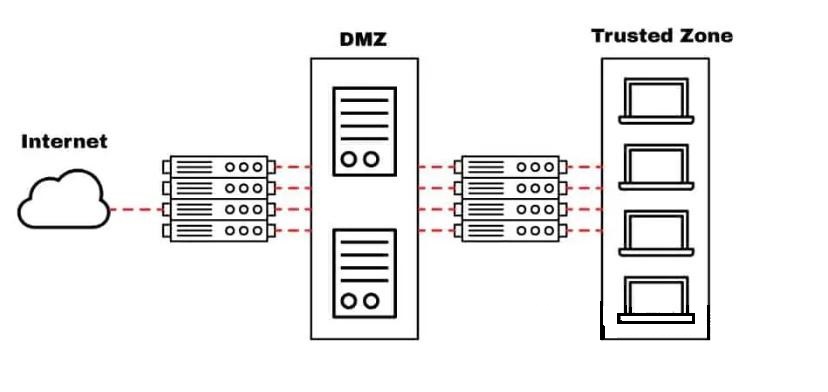

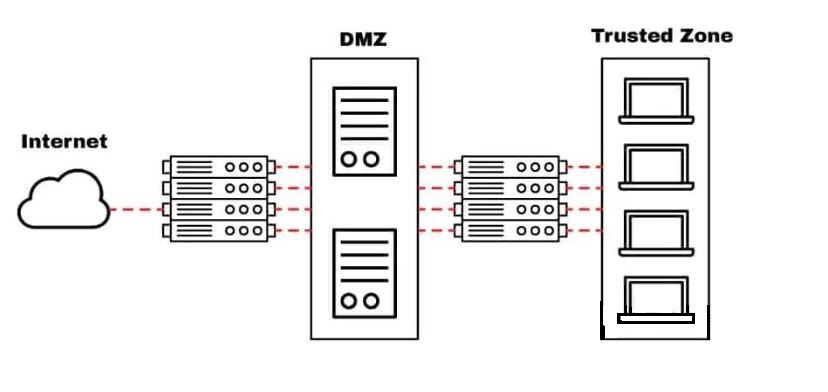

六、高阶玩法:ACL联动其他技术

与NAT联动:只允许特定IP做地址转换

与QoS联动:标记流量优先级

与防火墙联动:精细化安全策略

七、总结

ACL是网络安全的第一道闸门,华为设备的ACL配置灵活且强大。

记住: 基本ACL控源头,高级ACL抓细节 先deny后permit,方向千万别搞反 测试!测试!再测试!