官方公众号

官方公众号

商务合作

商务合作

大家晚上好!

在我们日常运维网络时,经常会遇到需要“抓包分析”的场景,比如:

◉ 用户投诉上网慢,不知道是哪台主机在占用带宽?

◉ 某个服务器疑似被攻击,需要定位可疑流量?

I◉ DS/IPS 想采集原始流量做威胁检测?

这时候,我们就离不开一个经典技术手段:镜像(Mirror)流量到检测设备上进行分析。

今日文章阅读福利:《网络工程师手册》

扫码添加小助理,回复关键词【网工】 ,即可领取一份包含图解+配置的实战资料包!

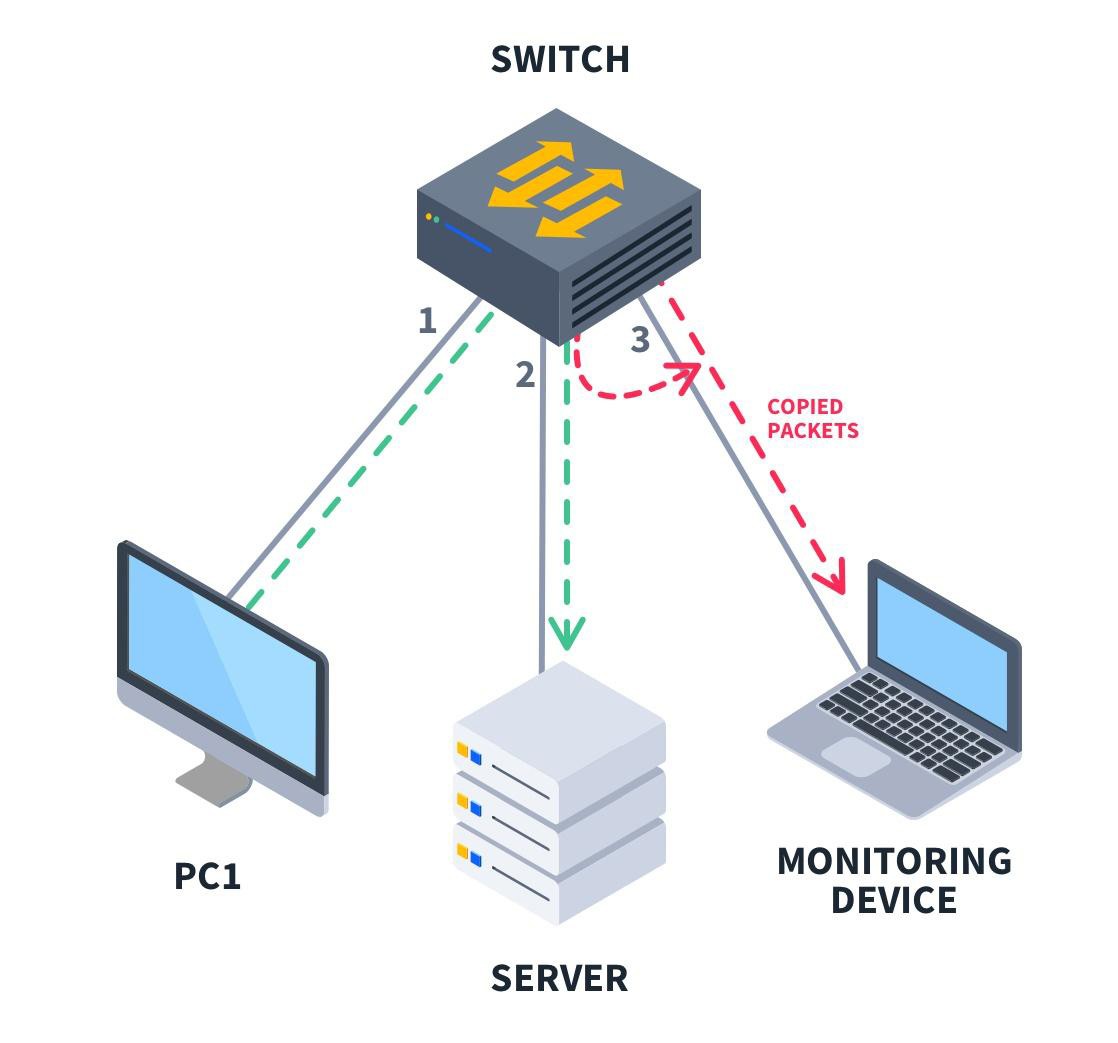

一、什么是镜像?为什么要做镜像?

镜像的本质,就是把原始的数据包复制一份,发送到另一台设备上进行监听或分析。

常见镜像接收设备有:

● Wireshark 抓包机

● 流量审计系统(如深信服、山石)

● 行为管理/NetFlow采集器

● AI威胁分析平台

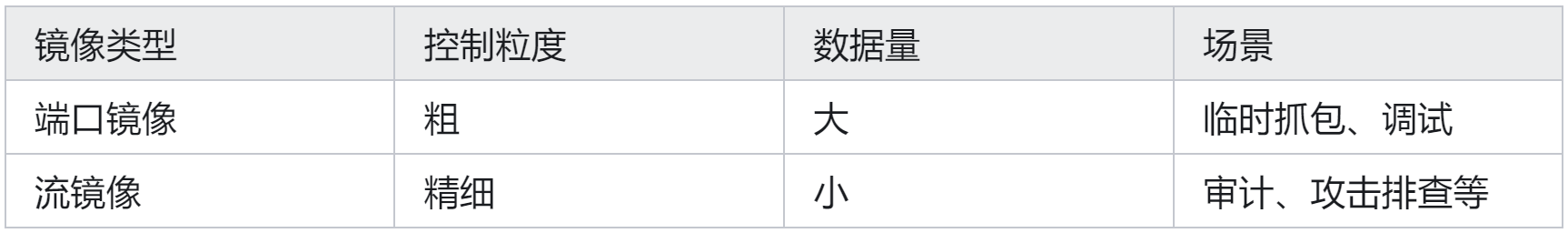

二、端口镜像 VS 流镜像

端口镜像(Port Mirroring)

● 全量复制某个端口上的所有流量

● 适合用于:抓包调试、简单链路流量监听

● 缺点是:镜像的数据量大,不可控

流镜像(Traffic Mirroring)

● 只复制符合特定规则的流量(源IP、目标IP、端口、协议等)

● 适合用于:审计、精准检测、攻击定位

● 可大大减少镜像开销,精细化控制

三、流镜像实战配置(以华为S5700交换机为例)

目标:将源IP为192.168.10.10的流量镜像到分析设备(GigabitEthernet0/0/24)

+-------------------+ +--------------------+ +---------------------+ | 用户终端 PC1 |──────────►| 华为 S5700 交换机 |──────────►| 抓包机(监听口) | | 192.168.10.10 | Gi0/0/1 | (配置流镜像) | Gi0/0/24 | 运行Wireshark | +-------------------+ +--------------------+ +---------------------+ ▲ │ ACL 3000 匹配源IP

Step1:创建流分类ACL

[Switch] acl number 3000 [Switch-acl-basic-3000] rule permit source 192.168.10.10 0

Step2:创建流镜像会话

[Switch] observe-port 1 interface GigabitEthernet 0/0/24 observe-port 是华为设备用于镜像的监听口(注意:不能做数据转发)

Step3:配置流镜像策略

[Switch] traffic classifier MIRROR-USER operator or [Switch-classifier-MIRROR-USER] if-match acl 3000 [Switch] traffic behavior MIRROR-BEHAVIOR [Switch-behavior-MIRROR-BEHAVIOR] mirror-to observe-port 1 [Switch] traffic policy MIRROR-POLICY [Switch-trafficpolicy-MIRROR-POLICY] classifier MIRROR-USER behavior MIRROR-BEHAVIOR

Step4:将策略应用到接口上(入方向)

[Switch] interface GigabitEthernet 0/0/1 [Switch-GigabitEthernet0/0/1] traffic-policy MIRROR-POLICY inbound

注意:流镜像必须应用在“入方向”才能生效!

四、端口镜像配置示例(简单粗暴)

目标:将GigabitEthernet0/0/2的所有流量镜像到GigabitEthernet0/0/24

[Switch] interface GigabitEthernet 0/0/2 [Switch-GigabitEthernet0/0/2] port-mirroring to observe-port 1 inbound

五、实战小技巧

1. 观察口不能做普通数据收发口,只能单向监听!

2. 不要把过多流量镜像到一口上,避免丢包/分析失真!

3. 可在行为中配合 record、redirect、statistic 实现更强大功能。

4. 对于S系列交换机,observe-port最多支持4个。

总结

建议在生产环境中,优先采用流镜像实现精细化分析,保障性能与安全可视性的平衡。

我们今天的内容就分享到这里啦!镜像作为网络故障排查、安全检测的核心技能,掌握它,你就能快速还原现场、定位问题!